Zaman ve tekrar, kullanıcıların saldırıya uğramış WordPress sitelerini düzeltmelerine yardımcı olduk. Bize ulaştıklarında çoğu zaman, zaten siteyi temizlediler ve bilgisayar korsanı içeri girebildi. Bu, düzgün bir şekilde temizlemediyseniz veya ne aradığınızı bilmiyorsanız gerçekleşir. . Bulduğumuz çoğu durumda, bilgisayar korsanının normal kimlik doğrulamasını atlamasına izin veren bir arka kapısı vardı. Bu makalede, size hack bir WordPress sitesinde arka kapıyı nasıl bulacağınızı ve nasıl düzelteceğinizi göstereceğiz.

Bir arka kapı nedir?

Arka kapı, normal kimlik doğrulamayı atlamanın ve tespit edilmeden kalırken sunucuya uzaktan erişme yeteneğini kazanmanın bir yöntemine atıfta bulunur. Çoğu akıllı bilgisayar korsanı her zaman arka kapıyı ilk şey olarak yükler. Bu, sömürülen eklentiyi bulup çıkardıktan sonra bile erişimi yeniden kazanmalarını sağlar. Arka kapılar sıklıkla güncellemelerden kurtulur, bu nedenle sitenizi bu pisliği temizleyene kadar savunmasız kalır.

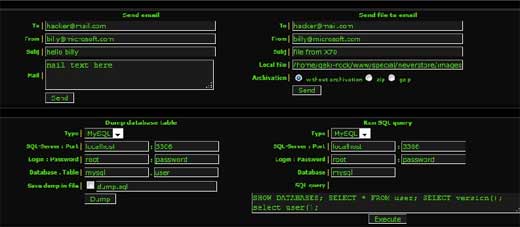

Bazı arka kapılar, yalnızca kullanıcıların gizli yönetici kullanıcı adı oluşturmasına izin verir. Oysaki daha karmaşık arka kapılar hacker’ın tarayıcıdan gönderilen herhangi bir PHP kodunu çalıştırmasına izin verebilir. Diğerleri, sunucunuz olarak e-posta göndermelerine, SQL sorgularını çalıştırmalarına ve yapmak istedikleri her şeyi yapmalarına olanak tanıyan eksiksiz bir UI’ye sahiptir.

Bu Kod Nerede Gizli?

WordPress kurulumundaki arka kapılar en sık aşağıdaki konumlarda saklanır:

- Temalar – Büyük olasılıkla kullandığınız geçerli temada değildir. Hackerlar kodun çekirdek güncellemelerden kurtulmasını istiyor. Öyleyse temalar dizininizde oturan eski Kubrick teması ya da etkin olmayan bir temanız varsa, kodlar muhtemelen orada olacaktır. Bu yüzden tüm etkin olmayan temaları silmenizi öneririz.

- Eklentiler – Eklentiler, hacker’ın kodu üç nedenden dolayı gizlemesi için harika bir yerdir. Birincisi, insanlar onlara gerçekten bakmıyor. İkincisi, insanlar eklentilerini yükseltmeyi sevmediklerinden, yükseltmelerden kurtulacaklar (millet, onları güncel tutuyor). Üç, muhtemelen başlangıçta kendi güvenlik açıklarına sahip bazı kodları yanlış kodlanmış eklentiler var.

- Yüklenenler Dizini – Bir blogcu olarak, yüklenen dizini asla kontrol etmiyorsun. Neden sen Siz sadece resmi yükleyin ve yayınınızda kullanın. Büyük olasılıkla, yükleme klasöründe yıllara ve aya göre bölünmüş binlerce resme sahipsiniz. Hacker’ın yüklenenler klasörüne arka kapı yüklemesi çok kolaydır çünkü binlerce medya dosyası arasında gizlenecektir. Ayrıca düzenli olarak kontrol etmiyorsun. Çoğu kişinin Sucuri gibi bir izleme eklentisi yok . Son olarak, uploads dizini yazılabilir, bu yüzden olması gerektiği gibi çalışabilir. Bu harika bir hedef yapar. Bulduğumuz bir sürü arka kapı var.

- wp-config.php – Bu, bilgisayar korsanları tarafından çok iyi hedeflenen dosyalardan biridir. Aynı zamanda çoğu insanın bakması gereken ilk yerlerden biri.

- Klasör İçerir – / wp-include / folder arka tarafta bulduğumuz bir başka yerdir. Bazı bilgisayar korsanları her zaman birden fazla arka kapı dosyası bırakacaktır. Birini yükledikten sonra, erişimini sağlamak için başka bir yedekleme eklerler. İçerdiği klasör, çoğu insanın zahmetine girmeyen başka bir klasör.

Bulduğumuz tüm durumlarda, arka kapı WordPress dosyasına benzemek için gizlenmişti.

Örneğin: temizlediğimiz bir sitede arka kapı wp-include klasöründeydi ve wp-user.php (normal kurulumda mevcut değil) olarak adlandırılıyordu. User.php var, ancak / wp-include / klasöründe wp-user.php yok. Başka bir durumda, uploads klasöründe hello.php adlı bir php dosyası bulduk. Hello Dolly eklentisi olarak gizlendi. Ama neden halt yüklenenler klasöründe? D’oh.

Ayrıca wp-content.old.tmp, data.php, php5.php gibi isimler veya bu tür bir şey kullanabilir. PHP ile bitmesi gerekmiyor çünkü içinde PHP kodu var. Ayrıca bir .zip dosyası olabilir. Çoğu durumda, bu dosyalar genellikle tüm sıralama işlemlerini gerçekleştiren base64 koduyla kodlanır (ör. Spam bağlantıları ekle, ek sayfalar ekle, ana siteyi spam sayfalarına yönlendir, vb.).

Şimdi muhtemelen WordPress’in güvensiz olduğunu düşünüyorsunuz çünkü arka iç mekanlara izin veriyor. ÖLÜ YANLIŞSINIZ. WordPress’in mevcut sürümünün bilinen bir güvenlik açığı yoktur. Arka kapılar hack’in ilk adımı değil. Bu genellikle ikinci adımdır. Genellikle bilgisayar korsanları, üçüncü taraf bir eklenti veya komut dosyasında bir istismar bulur ve bu da arka kapıyı yüklemelerine izin verir. İpucu: TimThumb hack. Yine de her şey olabilir. Örneğin, kötü kodlanmış bir eklenti, kullanıcının ayrıcalık yükselmesine izin verebilir. Sitenizde açık kayıtlar varsa, bilgisayar korsanı ücretsiz olarak kaydolabilir. Daha fazla ayrıcalık kazanmak için bir özelliği kullanın (bu, dosyaları yüklemelerine izin verir). Diğer durumlarda, kimlik bilgilerinizin tehlikeye atılması çok iyi olabilir. Kötü bir barındırma hizmeti sağlayıcısı kullanıyor olabilirsiniz. Önerilen web barındırma listemize bakın.

Arka Kapıyı Bulma ve Temizleme

Artık arka kapının ne olduğunu ve nerede bulunabileceğini biliyorsun. Aramaya başlaman gerek. Temizlemek, dosyayı veya kodu silmek kadar kolaydır. Ancak, zor kısım onu bulmaktır. Aşağıdaki kötü amaçlı yazılım tarayıcılardan biri olan WordPress eklentilerinden biriyle başlayabilirsiniz . Bunlardan Sucuri’yi öneririz (evet ödenir).

Exploit Tarayıcıyı da kullanabilirsiniz , ancak base64 ve eval kodlarının da eklentilerde kullanıldığını unutmayın. Bu yüzden bazen birçok yanlış pozitif geri dönecektir. Eklentilerin geliştiricisi değilseniz, binlerce kod satırında hangi kodun kullanıldığını bilmek sizin için gerçekten zor. Yapabileceğiniz en iyi şey , eklentiler dizininizi silmek ve eklentilerinizi sıfırdan yeniden yüklemektir. Evet, harcayacak çok zamanınız yoksa, emin olmanızın tek yolu budur.

Yüklemeler Dizini’nde Ara

Tarayıcı eklentilerinden biri yüklenenler klasöründe sahte bir dosya bulacaktır. Fakat eğer SSH ile aşina iseniz, aşağıdaki komutu yazmanız yeterlidir:

| 1 | find uploads -name "*.php" -print |

Bir .php dosyasının yükleme klasörünüzde olmasının iyi bir nedeni yoktur. Klasör, çoğu durumda medya dosyaları için tasarlanmıştır. İçeride bir .php dosyası varsa, gitmesi gerekir.

Etkin Olmayan Temaları Sil

Yukarıda belirttiğimiz gibi, genellikle etkin olmayan temalar hedeflenir. Yapılacak en iyi şey onları silmek (varsayılan ve klasik temayı içerir). Ama bekle, arka kapının orada olup olmadığını kontrol etmedim. Öyleyse, şimdi gitti. Zamanını sadece bakmaktan kurtardın ve fazladan bir saldırı noktasını ortadan kaldırdın.

.htaccess Dosyası

Bazen yönlendirme kodları orada eklenmektedir. Sadece dosyayı silin ve kendini yeniden yaratır. Olmazsa, WordPress yönetici panelinize gidin. Ayarlar »Kalıcı bağlantılar. Oradaki kaydet düğmesine tıklayın. .Htaccess dosyasını yeniden oluşturacaktır.

wp-config.php dosyası

Bu dosyayı varsayılan wp-config-sample.php dosyasıyla karşılaştırın. Yerinde olmayan bir şey görürseniz, ondan kurtulun.

Exploits ve SPAM için Veri Tabanı Taraması

Akıllı bir bilgisayar korsanı asla tek bir güvenli noktaya sahip olamaz. Çok sayıda yaratırlar. Veri dolu bir veritabanını hedeflemek çok kolaydır. Kötü PHP işlevlerini, yeni yönetim hesaplarını, SPAM bağlantılarını vb. Veritabanında saklayabilirler. Evet, bazen yönetici kullanıcıyı kendi sayfanızda görmezsiniz. 3 kullanıcı olduğunu göreceksiniz ve yalnızca 2 tane göreceksiniz. Şansınız kesiliyor.

SQL ile ne yaptığınızı bilmiyorsanız, muhtemelen bu tarayıcılardan birinin işi sizin için yapmasına izin vermek istersiniz. Exploit Tarayıcı eklentisi veya Sucuri (ücretli sürüm) her ikisi de bununla ilgilenir.

Sence temizledin mi? Tekrar düşün!

Tamam, bu yüzden kesmek gitti. Uf. Dayan, henüz rahatlama. İnternet tarayıcısının gizli bir modda açarak korsanlığın geri dönüp dönmediğini kontrol edin. Bazen, bu bilgisayar korsanları akıllıdır. Giriş yapan kullanıcılara hack göstermezler. Sadece çıkış yapan kullanıcılar görebilir. Ya da daha iyisi, tarayıcınızın Google’ı kullanmasını değiştirmeyi deneyin. Bazen, bilgisayar korsanları yalnızca arama motorlarını hedef almak ister. Eğer hepsi harika görünüyorsa, o zaman gitmeye hazırsınız.

Sadece Bilginize:% 100 kesmek olmadığından emin olmak istiyorsanız, sitenizi silin. Ve hack’in orada olmadığını bildiğiniz noktaya geri yükleyin. Bu herkes için bir seçenek olmayabilir, bu yüzden kenarında yaşamak zorundasınız.

Gelecekte Hacks Nasıl Önlenir?

1 numaralı tavsiyemiz, güçlü yedeklemeler ( VaultPress veya BackupBuddy ) tutmak ve bir izleme servisi kullanmaya başlamak olacaktır. Daha önce söylediğimiz gibi, tonlarca başka şey yaparken sitenize giden her şeyi izleyemezsiniz. Bu yüzden Sucuri kullanıyoruz. Onları teşvik ediyor gibi görünebiliriz. Ama değiliz. Evet, Sucuri’ye kayıt olan herkesten bir ortaklık komisyonu alıyoruz , ancak bu önerilmemizin nedeni bu değil. Sadece kullandığımız ve kaliteli ürünler tavsiye ediyoruz. CNN, USAToday, PC World, TechCrunch, TheNextWeb ve diğerleri gibi büyük yayınlar da bu adamları tavsiye ediyor. Çünkü yaptıkları işte iyiler.

Yapabileceğiniz birkaç şey var:

- Güçlü Parolalar Kullan – Kullanıcılarınız üzerinde güçlü parolalar zorlayın. 1Password gibi bir şifre yönetim programı kullanmaya başlayın.

- 2 Adımlı Kimlik Doğrulama – Şifreniz tehlikeye girerse, kullanıcının doğrulama kodunu yine de telefonunuzdan alması gerekir.

- Oturum Açma Denemelerini Sınırla – Bu eklenti, X sayıdaki başarısız oturum açma denemesinden sonra kullanıcıyı kilitlemenizi sağlar.

- Tema ve Eklenti Düzenleyicilerini Devre Dışı Bırak – Bu, kullanıcı yükseltme sorunlarını önler. Kullanıcının ayrıcalıkları yükseltilmiş olsa bile, WP-Admin’i kullanarak temanızı veya eklentilerinizi değiştiremediler.

- Şifre Koruması WP-Admin – Tüm dizini şifre ile koruyabilirsiniz. IP ile erişimi de sınırlayabilirsiniz .

- Bazı WordPress Dizinlerinde PHP Çalıştırmasını Devre Dışı Bırak – Bu, yükleme dizinlerinde ve seçtiğiniz diğer dizinlerde PHP yürütülmesini devre dışı bırakır. Temel olarak, birisi dosya yükler klasörünüze dosyayı yükleyebilse bile, dosyayı yürütemez.

- GÜNCELLEME KALMA – WordPress’in en son sürümünü çalıştırın ve eklentilerinizi yükseltin.

Son olarak, güvenlik söz konusu olduğunda ucuz olmayın. Her zaman en iyi güvenlik önleminin mükemmel yedeklemeler olduğunu söylüyoruz. Lütfen sitenizin düzenli olarak iyi yedeklenmesini sağlayın. Çoğu hosting şirketi bunu sizin için yapmaz. BackupBuddy veya VaultPress gibi güvenilir bir çözüm kullanmaya başlayın . Bu şekilde saldırıya uğrarsanız, her zaman bir geri yükleme noktanız olur. Ayrıca yapabiliyorsan, Sucuri’yi bul ve kendini tüm dertten kurtar. Sitenizi izlerler ve saldırıya uğrarsanız temizlerler. 5 site planı alırsanız site başına ayda 3 ABD doları gibi geliyor.

Umarız bu yazı size yardımcı olmuştur. Eklemek istediğiniz bir şey varsa, aşağıdaki yorumlardan çekinmeyin

2 Responses

Çok Teşekkürler. Faydalı bilgiler verdiniz. 3dyazicilar.net sitemde karşılaştım. Eklentilerden kaynaklanıyor veya içerisine farklı sayfalar ekleniyor. Eklenti dosyası zannederek fark ediyoruz. Yönderdirme virüsü denildi. Araştırdım. Tavsiyeleri uyguladım. Kurtulamadım. Eklentiler(Plugins) adını değiştirdim. Kurtuldum. Sonra tekrar eklentileri yükledim.

Bu tarz durumlar genelde nulled tema kullanımından dolayı kaynaklanmakta. Bu tarz bir olayın tekrarlanmaması için WordPress’in içinde bir tema seçmenizi veya themeforest tan bir tema lisansı satın almanızı öneririm.